أعلنت شركة Apple أنها اكتشفت ثغرة أمنية خطيرة في أجهزة iPhone و iPad و Macs قد تسمح للمهاجمين بالسيطرة الكاملة على أجهزة الضحية.

يلاحظ تأتي على شكل تفاحة تم إصدار تحديث أمني لمنع حدوث الهجوم.

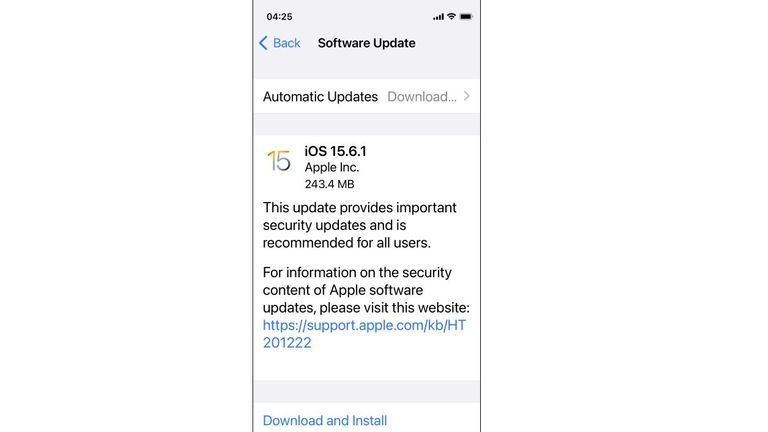

لتثبيت هذا التحديث الأمني ، يمكنك الانتقال إلى تطبيق الإعدادات ، ثم عام ، ثم تحديثات البرامج.

أحدث إصدار من iOS و iPadOS هو 15.6.1 ، macOS 12.5.1.

كيف عمل الهجوم؟

وفقًا لشركة Apple ، يمكن استغلال الثغرة الأمنية “لمعالجة محتوى الويب” ، مما يعني الوصول إلى صفحة ويب تحتوي على تعليمات برمجية ضارة.

يمكن لأي مهاجم يعرف الثغرة الأمنية – وكيفية استغلالها – تشغيل أي رمز يريده على جهاز الضحية عن طريق إرسال الضحية إلى صفحة الويب هذه.

عادةً ما تقيد الأجهزة أنواع التعليمات البرمجية التي يمكن تنفيذها على المستخدمين الذين يتمتعون بمستويات معينة من الامتيازات – لكن هذه الثغرة الأمنية سمحت بتنفيذ التعليمات البرمجية بامتيازات kernel.

النواة جزء مهم من iOS. لديه وصول غير مقيد إلى جميع جوانب نظام التشغيل – مما يعني أن المهاجم يمكن أن يكون له سيطرة كاملة على جهاز الضحية.

من استخدم هذا لمهاجمة الناس؟

قالت شركة Apple إنها على علم بالتقارير التي تفيد بأن الثغرة الأمنية ربما تم استغلالها بشكل نشط.

ومع ذلك ، لم تقدم الشركة مزيدًا من التفاصيل.

ما هي المخاطر على عامة الناس؟

في عالم الأمن السيبراني ، تعد القدرة على تشغيل التعليمات البرمجية على جهاز الضحية عن طريق خداعهم لفتح صفحة ويب أمرًا نادرًا وقويًا.

كمسألة بسيطة تتعلق بالعرض والطلب ، كان من الممكن شراء برمجيات إكسبلويت لكثير من المال – إذا كان الأمر كذلك ، لكان من الممكن استخدامها لمهاجمة هدف عالي القيمة.

لا تدوم الأدوات الإلكترونية الخطيرة مثل عمليات استغلال الثغرات الأمنية الخطيرة إلى الأبد.

بمجرد اكتشاف الثغرة الأمنية ، يمكن لمورد البرنامج البدء في تطوير إصلاح لها – وأي محاولة لاستغلال الثغرة تكشف وجودها.

هذا الوقت المحدود لاستغلال الثغرة الأمنية يؤثر أيضًا على ديناميكيات السوق لبيع وشراء واستخدام هذه الأدوات.

كل هذا ، قبل أن تكتشف Apple الثغرة الأمنية – عندما كانت ثغرة “يوم الصفر” ، حيث لم يكن لدى البائع أي يوم لتطوير التصحيح – ولم يتم استخدامه للاستهداف العام.

ومع ذلك ، بعد أن أصبحت الثغرة الأمنية معروفة للجمهور ، يمكن للمجرمين تعديل التحديث الأمني واستهداف أفراد الجمهور الذين لم يقوموا بتحديث أجهزتهم بعد.

هذا هو سبب أهمية تثبيت آخر تحديثات الأمان.

من اخترع هذه المشكلة؟

اختار الباحث الذي أبلغ عن الثغرة عدم الكشف عن هويته.

قد يكون لديهم العديد من الأسباب للقيام بذلك ، بما في ذلك أنهم لا يريدون الاهتمام الذي جلبه لهم التقرير.

من الممكن أن يعمل الباحث لصالح شركة أو وكالة حكومية مستهدفة من قبل هذه الثغرة الأمنية.

في هذه الحالة ، قد يؤدي الكشف عن معرفتهم بالهجوم – من خلال الكشف عن اسم مرتبط بالضحية – إلى إعطاء المهاجم بعض الملاحظات حول نشاط الهجوم.

اقرأ أكثر: يكشف GCHQ عن سبب احتفاظه بسرية بعض ثغرات البرامج

بدلاً من ذلك ، ربما تم الإبلاغ عن الثغرات الأمنية من قبل حكومة غربية لديها عملية تقييم نقاط الضعف ، مثل المركز الوطني للأمن السيبراني في المملكة المتحدة ، والذي يعد جزءًا من GCHQ.

ربما احتاجت وكالات الأمن والاستخبارات إلى استغلال الثغرة الأمنية ، لكنها اختارت الكشف عنها لشركة Apple حتى يمكن تصحيحها بعد القيام بذلك.

لا يوجد دليل على أي من السيناريوهات المذكورة أعلاه ، فقد تم تقديمها كأمثلة قليلة لأسباب مختلفة اختار الباحثون عدم الكشف عن هويتهم.

“مفكر غير قابل للشفاء. هواة طعام. عالم كحول ساحر. مدافع عن ثقافة البوب.”

More Stories

تسربت خطط إعلان PS5 Pro وتصميم وحدة التحكم

Sony Primes “الأقل إثارة” لجهاز PS5 Remaster لحالة اللعب

لقد سددت ديون Klarna البالغة 3000 جنيه إسترليني، لكن الفواتير لا تزال تأتي | مال